Linux 账号管理应该注意的五个安全点,别等出事才后悔!

时间:2025-09-05 作者:游乐小编

今天我们分享一下关于 Linux 账号管理的一些注意点,也是新手比较容易忽略的。

今天分享一下Linux账号管理的一些注意点。新手比较容易忽略。

1. 禁止root远程登录

Linux默认是允许root账户通过SSH远程登录的,这相当于把系统的最高权限账号暴露在公网,黑客只需要猜中密码就能搞事情。

正确做法就是将root管理员进行禁止登录。编辑 SSH 配置文件:

vim /etc/ssh/sshd_config

找到这行并改成:

PermitRootLogin no

然后重启 SSH 服务:

systemctl restart sshd

建议创建一个普通用户 + sudo 权限,安全性高很多。但是有些公司为了方便,一般都是不设置这个,看公司要求。

2. 删除或锁定不再使用的账户

一个被遗忘的账号,也许已经被人“借走”了权限。

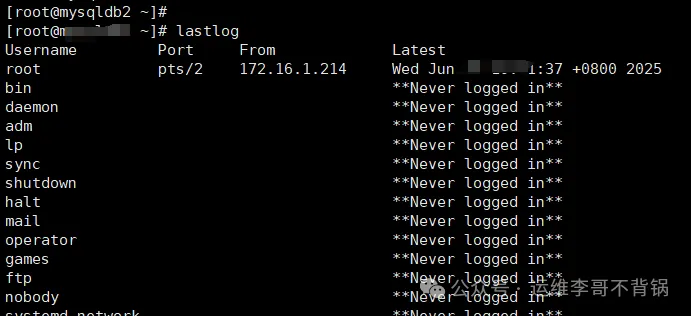

检查长期未使用账户:

lastlog

或者查看所有账号:

cut -d: -f1 /etc/passwd

对不需要的账号执行以下操作:

锁定账号:usermod -L 用户名删除账号:

userdel -r 用户名

比如lp,mail等用户可以进行禁用。

3. 限制sudo权限

杜绝“人人都是管理员”。很多人为了方便,直接把所有用户加到sudoers里,出了问题找不到责任人,还可能被人“提权”操作。

正确姿势:

仅为可信用户配置 sudo。编辑 sudo 配置用:visudo使用最小权限原则,比如只允许执行特定命令:

username ALL=(ALL) NOPASSWD:/usr/bin/systemctl status mysqld

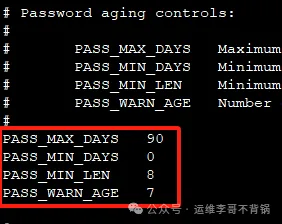

4. 设置密码复杂度和过期时间

别让弱密码成为漏洞。很多攻击都是从“123456”、“password”这种弱密码入手的。

(1) 加强密码策略:

编辑/etc/login.defs或使用chage命令:

cat /etc/login.defs

chage --maxdays 90 用户名 # 密码90天过期chage --mindays 7 用户名 # 最短7天内不能修改密码

(2) 使用pam模块增强密码复杂度:

vim /etc/pam.d/system-auth

添加或修改如下内容:

password requisite pam_pwquality.so retry=3 minlen=10 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

5. 启用登录审计

Linux本身提供了强大的日志系统,通过配置日志和审计策略,你可以溯源一切操作记录。

开启审计功能(auditd):

yum install auditd && systemctl enable --now auditd

监控敏感操作,例如/etc/passwd:

auditctl -w /etc/passwd -p wa -k passwd_changeausearch -k passwd_change

小编推荐:

相关攻略

更多 热门推荐

更多 热门文章

更多 -

- 神角技巧试炼岛高级宝箱在什么位置

-

2021-11-05 11:52

手游攻略

-

- 王者荣耀音乐扭蛋机活动内容奖励详解

-

2021-11-19 18:38

手游攻略

-

- 坎公骑冠剑11

-

2021-10-31 23:18

手游攻略

-

- 原神卡肉是什么意思

-

2022-06-03 14:46

游戏资讯

-

- 《臭作》之100%全完整攻略

-

2025-06-28 12:37

单机攻略